勒索病毒威胁仍是当前最热门的网络安全风险,360反勒索服务已累计接收处置数万勒索病毒感染求助。随着新型勒索病毒的快速蔓延,企业数据泄露风险不断上升,数百万甚至上亿赎金的勒索案件不断出现。勒索病毒给企业和个人带来的影响范围越来越广,危害性也越来越大。360安全大脑针对勒索病毒进行了全方位的监控与防御,为需要帮助的用户提供360反勒索服务。

2021年7月,全球新增的活跃勒索病毒家族有:BlackMatter、Grief、AvosLocker、nohope、GoodMorning、MiniWorld、FancyLeaks、LegionLocker、LockBit2.0等勒索软件。本月还发现Linux版本的HelloKitty正对安装VMWare ESXI的服务器发起攻击。

此外,本月发现DarkSide家族重命名为BlackMatter,而DoppelPaymer重命名为Grief。AvosLocker可能和Avaddon是同一批人运营,而目前双重勒索病毒中最为活跃的一个家族是LockBit2.0。

感染数据分析

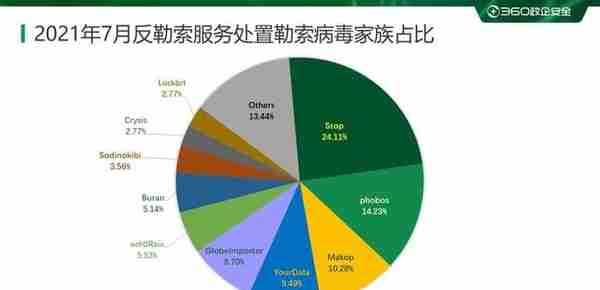

针对本月勒索病毒受害者所中勒索病毒家族进行统计,Stop家族占比24.11%居首位,其次是占比14.23%的phobos,Makop家族以10.28%位居第三。

本月GlobeImposter家族比较罕见的掉出前三,同时本月通过匿隐僵尸网络进行传播的YourData以及针对网络存储设备进行攻击的ech0Raix勒索软件有较大的上涨。

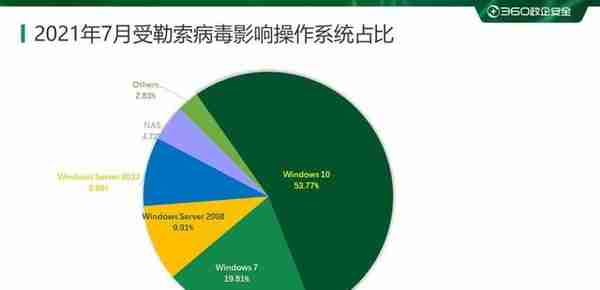

对本月受害者所使用的操作系统进行统计,位居前三的是:Windows 10、Windows 7以及Windows Server 2008。

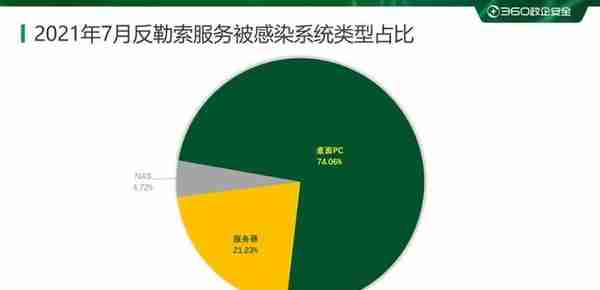

2021年7月被感染的系统中桌面系统和服务器系统占比显示,受攻击的系统类型仍以桌面平台为主,与上月相比无较大波动。本月针对NAS设备的攻击事件依然较多,导致其占比有所上涨,建议受害者立即提高设备登录口令的复杂度。若使用的NAS设备品牌为威联通,则还应及时对HBS多媒体软件进行升级。

勒索病毒疫情分析

Kaseya遭REvil供应链攻击,100万个系统被加密,购恢复文件需支付7000万美元的赎金

REvil勒索团伙在暗网数据泄露网站发布了一则声明:“ 周五(2021.07.02)我们对MSP提供商发起了攻击,超过100万个系统被感染。如果任何人想要协商通用解密器——我们的价格是7000万美元的BTC,那我们将公开发布解密器解密所有受害者的文件,然后每个系统都能在一小时内得到恢复。如果您对此类交易感兴趣——请使用受害者系统中留下的‘readme’文档与我们联系。”

图1 .REvil勒索软件公告

除通用解密器的报价,REvil还对不同类型的受害者报出了不同赎金:针对MSP(管理服务提供商) REvil索要500万美元,而向其客户则索要4万到4.5万美元作为赎金。此次攻击事件影响了多个托管服务商及其一千多名客户。其中瑞典最大连锁超市Coop因此次事件导致收银系统被感染,被迫关闭了500家商店。

针对此次事件调查时,REvil利用Kaseya VSA服务器中的漏洞来访问安装在客户系统中的VSA设备,然后通过被感染设备转向所有连接的工作站和公司网络,并安装有效载荷并加密客户文件。该漏洞并非未知漏洞,Kaseya正在替其用户发布补丁,但不幸的是还是被REvil先一步利用了。这次攻击事件不仅是近两年来感染设备量最大的一次,同时也创造了索要赎金金额最大的记录。

大部分受害者均拒绝向黑客支付赎金——在7月中旬仅有两名受害者向黑客妥协,而7月底,Kaseya从受信任的第三方手中获取到了通用解密工具,可以协助此次受攻击影响的设备免费解密文件。

宣称速度最快的LockBit 2.0本月极度活跃

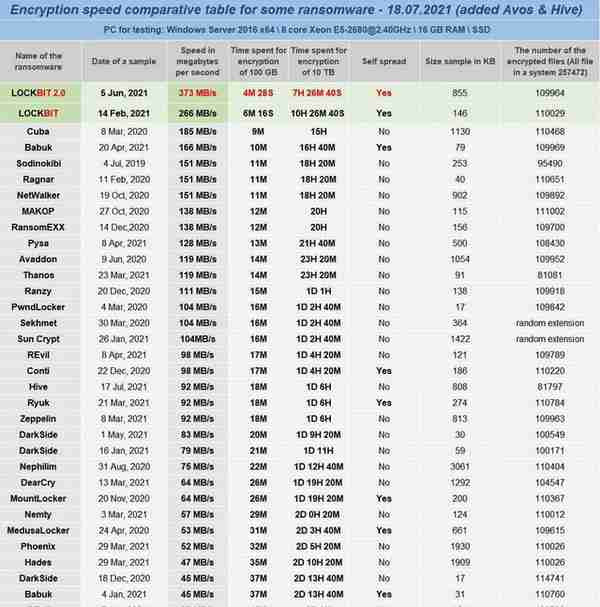

7月中旬,已消失6个月的LockBit在其数据泄露网站发布一条新闻宣布更新版本为2.0。其中最引人注意的是该家族宣称是加密文件最快的勒索软件,并提供了2.0 版本和其他34个勒索软件的加密速度对照表格。同时还会为其攻击者支提供名为"DESITET"的数据软件,攻击者可通过该软件压缩、上传文件用户文件,作者宣称可在20分钟内上传100GB数据。在之前发现的版本中,该家族窃取数据利用到了第三方软件MegaSync。而在今年6月份时,RagnarLocker勒索家族还曾利用MegaSync来公开发布受害者数据,不过当时MegaSync很快做出反应,删除了该攻击者账户并取消了链接的访问权限。所以猜测也正是由于这个原因,Lockbit 2.0选择了一个新的数据软件来窃取数据。

图2. LockBit公布的勒索软件加密文件效率测试图

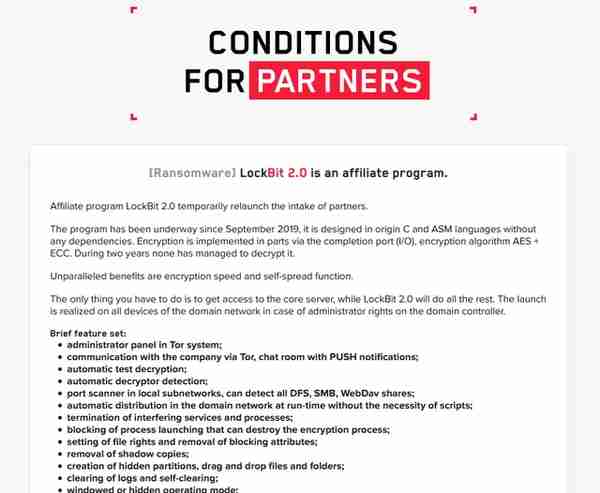

同时该勒索软件还在新闻中提到,此次的最新版本具有自传播能力。该勒索软件通过使用Active Directory组策略自动加密Windows域。

图3. LockBit2.0官方公告图

本月该勒索软件家族已成为活跃度最高的勒索病毒家族之一。截止目前为止已有62个企业/组织的数据遭到该家族的窃取,该家族最高一天曾连续公布12个受害企业/组织名单。目前该数据泄露网上仅保留40名受害者信息,由此可推测已有22名受害者向该勒索软件团伙支付了赎金。

匿影僵尸网络协YourData勒索软件再度来袭

近日360安全大脑监控到YourData勒索病毒开始采用匿影僵尸网络进行传播(该僵尸网络还曾传播过WannaRen以及CryptoJoker勒索病毒家族), 该家族又被称作Hakbit、Thanos家族,最早出现于2019年11月。但在2021年1月中旬之前,国内极少出现被该家族或变种攻击案例。2021年1月开始在国内出现该家族的变种,由于早期其后缀虽一直更新,但在国内传播时使用到的邮箱均为yourdata@RecoveryGroup.at,被命名为YourData。

该病毒演变过程如下:

- 2021年1月份开始,该变种开始在国内开始采用暴力破解远程桌面口令进行传播,并不具备任何针对性的投放勒索病毒。

- 2021年4月份开始,发现该家族开始针对性的进行投放勒索软件,使用带有受害者公司名特征的字符串作为后缀,重命名被加密文件。同样采用暴力破解远程桌面口令进行传播。

- 2021年7月份开始,发现该家族开始通过匿隐僵尸网络进行传播,不具体针对性,但是传播量有大幅度提升。

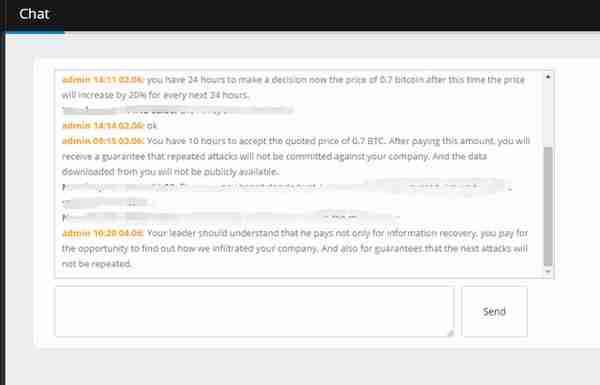

进行针对性攻击时,该家族在生成的勒索提示信息中不仅给出了邮箱联系方式,还给为受害者提供了一个网址,可和黑客进行即时通信。黑客给受害者24小时的时间,若不能在24小时内支付0.7BTC的赎金,解密文件所需费用将提升20%.

图4. YourData及时通信

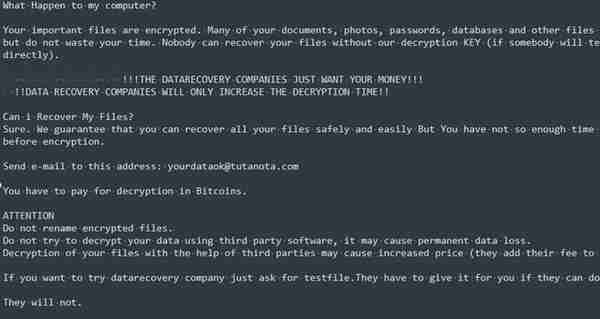

此次利用匿影僵尸网络投放的勒索病毒生成的勒索提示信息,仅提供邮件地址供受害者联系。

图5. YourData勒索提示信息

DoppelPaymer勒索软件重命名为Grief卷土重来

在DarkSide袭击美国最大的燃料管道运营商之一的Colonial Pipeline后,DoppelPaymer的活动开始下降。5月开始其数据泄露网站未曾更新过受害者消息,近日发现DoppelPaymer进行品牌重塑后,重命名为Grief(又叫Pay)。两者有较多相似之处:

- 两者共享相同的加密方式。

- 相同的分发渠道(Dridex僵尸网络)。

- 高度相似的代码,采用相同的加密算法(RSA2048和AES-256)。

- 均使用欧盟通用数据保护条例(GDPR)作为警告,未付款的受害者仍将因违规而面临法律处罚。

- 数据泄露站点上的防止爬虫的验证码等。

该家族最早的信息是从2021年6月开始的,但被捕获到的样本的编译时间为5月17日。同时该家族接受赎金时仅支持XMR虚拟货币,采用此虚拟货币很大程度是为了避免被追溯。目前已出现受害者,其中Clover Park学区被索要价值35万美元的XMR。

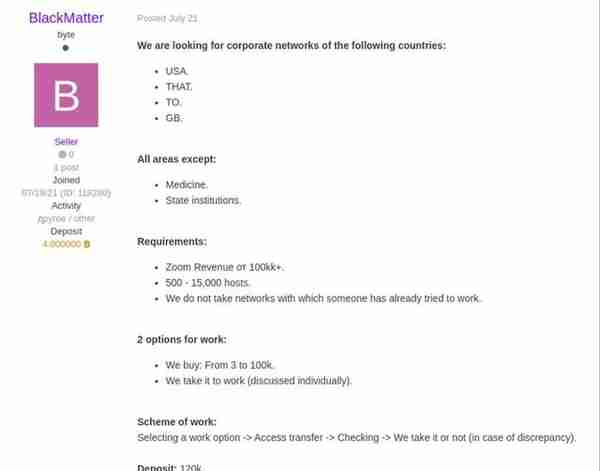

DarkSide更名为BlackMatter再度活跃,目标瞄准资产超1亿美元企业

在DarkSide袭击美国最大的燃料管道运营商之一的Colonial Pipeline后不久,便关停了所有的基础设施,并销声匿迹。7月发现一新型勒索软件BlackMatter(由DarkSide重命名而来)开始在网络犯罪论坛开始发布各种广告招募合作伙伴,并声称同时拥有REvil和DarkSide的最佳功能。

该团伙在攻击受害者的同时,还积极的从其他攻击者那里购买网络访问权限以发起新的勒索攻击。该家族曾在网络犯罪论坛发布消息称,其主要目标是那些盈利超过1亿美元,网络中存在500-15000台设备的公司。

图6. BlackMatter团队暗网论坛招募同伙广告

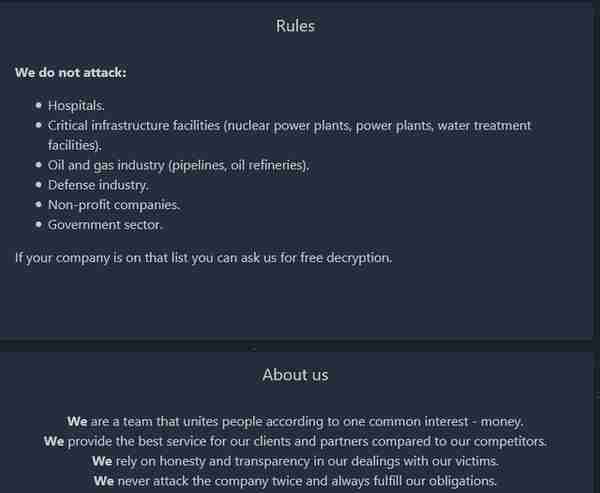

该勒索病毒不仅支持在Windows上运行,还支持在Linux和EXSi服务器上运行。目前已出现受害者被攻击,并且已有受害者向BlackMatter支付400万美元的赎金。从其数据泄露网站发布的消息看,该家族声称不会攻击以下行业,并承诺若以下行业不幸中招,会提供免费的解密工具:

- 医疗行业

- 关键基础设施(核电站、发电厂、水处理设施)

- 石油和天然气工业(管道、炼油厂)

- 非盈利公司

- 政府部门

图7. BlackMatter暗网数据泄露网站公告

黑客信息披露

以下是本月收集到的黑客邮箱信息:

k3n3dy@xmpp.cz | GoodMorning9@cock.li | ustedesfil@safeswiss.com |

raincry@dr.com | johnlo@techmail.info | willettamoffat@yahoo.com |

keepcry@mail.con | recupes@tutanota.com | GooodMorning@tutanota.com |

recofile@mail.ee | tedydecrypt@elude.in | JessMalibu@protonmail.com |

Zeus1@msgsafe.io | helpguarantee@aol.com | yourdata@RecoveryGroup.at |

3292987166@qq.com | mrreturn@ctemplar.com | cryptodancer@onionmail.org |

dragon520@mail.me | slamhelp123@gmail.com | devos_support@pressmail.ch |

Handi@firemail.cc | AsupQue@protonmail.com | fushenkingdee@tutanota.com |

kingkong2@tuta.io | diniaminius@winrof.com | GooodMorning1@tutanota.com |

Naver@firemail.cc | recofile@mailfence.com | Forexexchane@protonmail.com |

norahghnq@gmx.com | chickenfried@keemail.me | Goood.Morning@mailfence.com |

chaziz@firemail.cc | decryptionwhy@india.com | protoshak140@protonmail.com |

ecoding141@tuta.io | irrelevantly@aliyun.com | Goood.Morning1@mailfence.com |

greenoffer@aol.com | justiceinfo@disroot.org | martingarrix@nonpartisan.com |

datos@onionmail.org | soterissylla@wyseil.com | nohopeproject@protonmail.com |

desmcmorran@aol.com | yourdataok@tutanota.com | troublemaker113@tutanota.com |

greenoffer1@aol.com | greenoffer1@tutanota.com | troublemaker113@mailfence.com |

nomanscrypt@tuta.io | kabayaboo@protonmail.com | bob_marley1991@libertymail.net |

AsupQue@tutanota.com | managerhelper@airmail.cc | slamransomwareasistance@gmail.com |

表格1. 黑客邮箱

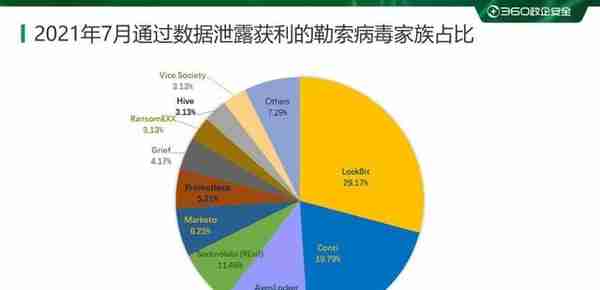

当前,通过双重勒索模式获利的勒索病毒家族越来越多,勒索病毒所带来的数据泄露的风险也越来越大。以下是本月通过数据泄露获利的勒索病毒家族占比,该数据仅为未能第一时间缴纳赎金或拒缴纳赎金部分(因为第一时间联系并支付赎金的企业或个人不会在暗网中公布,因此无这部分数据)。

以下是本月被双重勒索病毒家族攻击的企业或个人。若未发现被数据存在泄露风险的企业或个人也请第一时间自查,做好数据已被泄露准备,采取补救措施。

dimeo | Geneva, Ohio | Arabian Cargo Group |

imasa | Stevens & Lee | Breydons Solicitors |

cegos | Talbert House | Pesquera Exalmar SAA |

KASEYA | Paxton Access | ensingerplastics.com |

Walsin | Paxton Access | Dragon Capital Group |

Alcedo | aris-services | cecengenharia.com.br |

Bamford | cometgroup.be | Commune De Villepinte |

ALBIOMA | kennen.com.ar | Heller Injury Lawyers |

CHADDAD | betonlucko.hr | swiftlogistics.com.my |

Beckley | anderscpa.com | Virginia Defense Force |

habasit | Techni+Contact | Belperio Clark Lawyers |

matchmg | siro-group.com | europeanaccounting.net |

Gulf Oil | The Wild Rabbit | creditoycaucion.com.ar |

Hx5, LLC | Mambrino S.A.C. | sahintoptangida.com.tr |

DiaSorin | Gateway College | classicalmusicindy.org |

keltbray | INSERM-TRANSFER | Sierra Air Conditioning |

friedrich | grupodismar.com | kuk.de / KREBS + KIEFER |

PCM Group | f************** | Florida Sugar Cane League |

BHoldings | vincents.com.au | Walter's Automotive Group |

Cinépolis | SAC Wireless Inc | Elm3 Financial Group, LLC |

Actiontec | Sandhills Center | Nottingham City Transport |

infovista | Home in Brussels | Haftpflichtkasse Darmstadt |

Jhillburn | Grupo DINA S.A. | GATEWAY Property Management |

HUF GROUP | Phoenix Services | Artas Holding / Artas Insaat |

Daylesford | riostarfoods.com | South Carolina Legal Services |

inocean.no | modernbakery.com | Century 21 Gold Key Realty, Inc |

IBC24 News | Agrokasa Holdings | Walter's Mercedes-Benz of Riverside |

apg-neuros | Aquazzura Firenze | Trifecta Networks & CloudFirst Labs |

ccz.com.au | Revision Skincare | On logistics Services Algeciras, S.L |

Mega Vision | spiralfoods.com.au | Corporación Nacional de Telecomunicación |

supplyforce | cspmould-stampi.it | SALZBURGER EISENBAHN TRANSPORT LOGISTIK GmbH |

Colligan Law | WT Microelectronics | Orange County Chrysler Jeep Dodge Ram Dealership |

表格2. 存在数据泄露风险的受害者名单

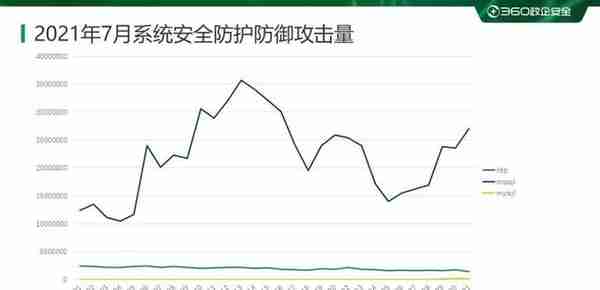

系统安全防护数据分析

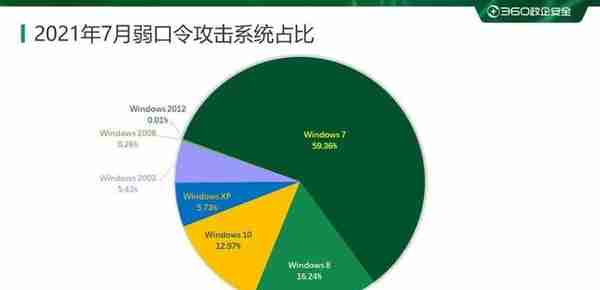

通过将2021年6月与7月的数据进行对比,本月各个系统占比变化均不大,位居前三的系统仍是Windows 7、Windows 8和Windows 10。

以下是对2021年7月被攻击系统所属地域采样制作的分布图,与之前几个月采集到的数据进行对比,地区排名和占比变化均不大。数字经济发达地区仍是攻击的主要对象。

通过观察2021年7月弱口令攻击态势发现,RDP和MYSQL弱口令攻击在总体量级层面无较大变化。而利用MSSQL进行传播勒索的家族本月的感染量也有大幅度的下降——例如上个月的GlobeImposter家族。

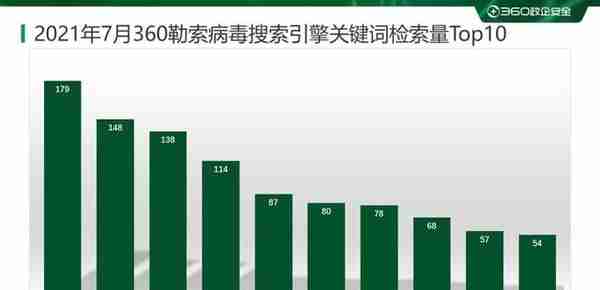

勒索病毒关键词

以下是本月上榜活跃勒索病毒关键词统计,数据来自360勒索病毒搜索引擎。

- devos:该后缀有三种情况,均因被加密文件后缀会被修改为devos而成为关键词。但月活跃的是phobos勒索病毒家族,该家族的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

- eking:属于phobos勒索病毒家族,由于被加密文件后缀会被修改为eking而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

- Makop:该后缀有两种情况, 均因被加密文件后缀会被修改为makop而成为关键词:

- 属于Makop勒索病毒家族,该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

- 属于Cryptojoker勒索病毒家,通过“匿隐” 进行传播。

- gujd:属于Stop勒索病毒家族,由于被加密文件后缀会被修改为gujd而成为关键词。该家族主要的传播方式为:伪装成破解软件或者激活工具进行传播。

- zzla:同gujd。

- Lockbit:Lckbit勒索病毒家族,由于被加密文件后缀会被修改为lockbit而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

- neer:同gujd。

- hauhitec:属于CryptoJoker,由于被加密文件后缀会被修改为hauhitec而成为关键词。通过“匿隐” 僵尸网络进行传播。

- moqs: 同gujd。

- encrypt:该后缀被很多家族均使用过,但在本月活跃的是ech0Raix勒索软件,由于被加密文件后缀会被修改为encrypt而成为关键词。该家族针对网络存储设备NAS进行攻击,主要通过弱口令攻击以及漏洞攻击进行传播。

解密大师

从解密大师本月解密数据看,解密量最大的是CryptoJoker,其次是GandCrab。使用解密大师解密文件的用户数量最高的是被Stop家族加密的设备,其次是被Crysis家族加密的设备。

安全防护建议

面对严峻的勒索病毒威胁态势,360安全大脑分别为个人用户和企业用户给出有针对性的安全建议。希望能够帮助尽可能多的用户全方位的保护计算机安全,免受勒索病毒感染。

- 针对个人用户的安全建议

对于普通用户,360安全大脑给出以下建议,以帮助用户免遭勒索病毒攻击。

- 养成良好的安全习惯

- 电脑应当安装具有高级威胁防护能力和主动防御功能的安全软件,不随意退出安全软件或关闭防护功能,对安全软件提示的各类风险行为不要轻易采取放行操作。

- 可使用安全软件的漏洞修复功能,第一时间为操作系统和浏览器,常用软件打好补丁,以免病毒利用漏洞入侵电脑。

- 尽量使用安全浏览器,减少遭遇挂马攻击、钓鱼网站的风险。

- 重要文档、数据应经常做备份,一旦文件损坏或丢失,也可以及时找回。

- 电脑设置的口令要足够复杂,包括数字、大小写字母、符号且长度至少应该有8位,不使用弱口令,以防攻击者破解。

- 减少危险的上网操作

- 不要浏览来路不明的色情、赌博等不良信息网站,此类网站经常被用于发起挂马、钓鱼攻击。

- 不要轻易打开陌生人发来的邮件附件或邮件正文中的网址链接。也不要轻易打开扩展名为js 、vbs、wsf、bat、cmd、ps1等脚本文件和exe、scr、com等可执行程序,对于陌生人发来的压缩文件包,更应提高警惕,先使用安全软件进行检查后再打开。

- 电脑连接移动存储设备(如U盘、移动硬盘等),应首先使用安全软件检测其安全性。

- 对于安全性不确定的文件,可以选择在安全软件的沙箱功能中打开运行,从而避免木马对实际系统的破坏。

- 采取及时的补救措施

- 安装360安全卫士并开启反勒索服务,一旦电脑被勒索软件感染,可以通过360反勒索服务寻求帮助,以尽可能的减小自身损失。

- 针对企业用户的安全建议

- 企业安全规划建议

对企业信息系统的保护,是一项系统化工程,在企业信息化建设初期就应该加以考虑,建设过程中严格落实,防御勒索病毒也并非难事。对企业网络的安全建设,我们给出下面几方面的建议。

- 安全规划

- 网络架构,业务、数据、服务分离,不同部门与区域之间通过VLAN和子网分离,减少因为单点沦陷造成大范围的网络受到攻击。

- 内外网隔离,合理设置DMZ区域,对外提供服务的设备要做严格管控。减少企业被外部攻击的暴露面。

- 安全设备部署,在企业终端和网络关键节点部署安全设备,并日常排查设备告警情况。

- 权限控制,包括业务流程权限与人员账户权限都应该做好控制,如控制共享网络权限,原则上以最小权限提供服务。降低因为单个账户沦陷而造成更大范围影响。

- 数据备份保护,对关键数据和业务系统做备份,如离线备份,异地备份,云备份等,避免因为数据丢失、被加密等造成业务停摆,甚至被迫向攻击者妥协。

- 安全管理

- 账户口令管理,严格执行账户口令安全管理,重点排查弱口令问题,口令长期不更新问题,账户口令共用问题,内置、默认账户问题。

- 补丁与漏洞扫描,了解企业数字资产情况,将补丁管理作为日常安全维护项目,关注补丁发布情况,及时更新系统、应用系统、硬件产品安全补丁。定期执行漏洞扫描,发现设备中存在的安全问题。

- 权限管控,定期检查账户情况,尤其是新增账户。排查账户权限,及时停用非必要权限,对新增账户应有足够警惕,做好登记管理。

- 内网强化,进行内网主机加固,定期排查未正确进行安全设置,未正确安装安全软件设备,关闭设备中的非必要服务,提升内网设备安全性。

- 人员管理

- 人员培训,对员工进行安全教育,培养员工安全意识,如识别钓鱼邮件、钓鱼页面等。

- 行为规范,制定工作行为规范,指导员工如何正常处理数据,发布信息,做好个人安全保障。如避免员工将公司网络部署,服务器设置发布到互联网之中。

- 发现遭受勒索病毒攻击后的处理流程

- 发现中毒机器应立即关闭其网络和该计算机。关闭网络能阻止勒索病毒在内网横向传播,关闭计算机能及时阻止勒索病毒继续加密文件。

- 联系安全厂商,对内部网络进行排查处理。

- 公司内部所有机器口令均应更换,你无法确定黑客掌握了内部多少机器的口令。

- 遭受勒索病毒攻击后的防护措施

- 联系安全厂商,对内部网络进行排查处理。

- 登录口令要有足够的长度和复杂性,并定期更换登录口令

- 重要资料的共享文件夹应设置访问权限控制,并进行定期备份

- 定期检测系统和软件中的安全漏洞,及时打上补丁。

- 是否有新增账户

- Guest是否被启用

- Windows系统日志是否存在异常

- 杀毒软件是否存在异常拦截情况

- 登录口令要有足够的长度和复杂性,并定期更换登录口令

- 重要资料的共享文件夹应设置访问权限控制,并进行定期备份

- 定期检测系统和软件中的安全漏洞,及时打上补丁。

- 不建议支付赎金

最后——无论是个人用户还是企业用户,都不建议支付赎金!

支付赎金不仅变相鼓励了勒索攻击行为,而且解密的过程还可能会带来新的安全风险。可以尝试通过备份、数据恢复、数据修复等手段挽回部分损失。比如:部分勒索病毒只加密文件头部数据,对于某些类型的文件(如数据库文件),可以尝试通过数据修复手段来修复被加密文件。如果不得不支付赎金的话,可以尝试和黑客协商来降低赎金价格,同时在协商过程中要避免暴露自己真实身份信息和紧急程度,以免黑客漫天要价。若对方窃取了重要数据并以此为要挟进行勒索,则应立即采取补救措施——修补安全漏洞并调整相关业务,尽可能将数据泄露造成的损失降到最低。